Ansible нужен, особенно, если вы хотите..

> управлять большим количеством серверов, каждый из которых требует настройки,

> раскатывать собственные сервера,

> деплоить существующие конфигурации,

> автоматизировать процессы.

Ansible нужен, особенно, если вы хотите..

> управлять большим количеством серверов, каждый из которых требует настройки,

> раскатывать собственные сервера,

> деплоить существующие конфигурации,

> автоматизировать процессы.

Kulebiac — полезный инструмент для развертывания инфраструктуры в облаке с помощью одного yaml-файла

Сегодня в новостях: обучение специально для админов и инженеров, которые хотят быстро прокачаться — систематизировать знания, усилить свою экспертизу и приобрести дополнительные навыки. На нём вы познакомитесь с best practices и погрузитесь в реальные задачи, которые встречаются на настоящих проектах.

Microsoft представила новый инструмент Infra Copilot, предназначенный для помощи в написании кода для инфраструктурных систем (подход Infrastructure as Code). В качестве основы инструмент использует GitHub Copilot.

После длительного перерыва мы определили дату 5 потока: 24 августа. Регистрация уже доступна на сайте.

В этом потоке выйдет обновлённая программа, актуализированная под новые версии Ansible. В ближайшее время мы выкатим список изменений на сайт.

А еще, а еще.. Мы хотим добавить супер полезную активность и для этого нам нужна ваша помощь. Пожалуйста, расскажите, что будет действительно ценно? Всего один коротенький опрос, а мы отблагодарим вас скидкой 20% на курс.

Привет! Собрали для удобства все наши материалы по Ansible в кучку.

В них рассказываем с чего начать изучение Ansible, какими преимуществами он обладает и когда Puppet или Chef могут быть более эффективным инструментами.

Говорим про то, как собрать Docker-контейнеры с помощью Ansible и настроить Jenkins в связке.

А также советы, опыт и экспертиза от наших спикеров. Велком.

💬 На самом деле, моя идея написания тестов на архитектуру настолько проста, легко реализуема и при этом полезна, что я до сих пор толком не понимаю, почему я не встречал материалов на эту тему, и сама тема всё ещё не используется повсеместно 🙂

Статья написана по следам моих докладов на трёх крупных ИТ-конференциях, на каждой из которых ко мне подходили архитекторы и разработчики российских бигтехов, говорили, что я очень точно попал в их боли и предложил суперпрактику, которую они теперь будут внедрять. На всех трёх конференциях я получил высшие оценки от аудитории, а на двух из них доклад был признан лучшим в своей секции. В конце статьи приведена ссылка на видео доклада с одной из конференций.

В статье я поделюсь своей идеей и OpenSource-реализацией решения для написания тестов, разберу примеры тестов на небольшой учебной микросервисной архитектуре, а также расскажу про личный опыт и профит от применения этой практики.

Для разработчиков монолита тоже есть небольшой бонус: в OpenSource-репозитории появилась реализация и примеры тестов на архитектуру модульного монолита.

По исследованию Verizon, причина 82% инцидентов информационной безопасности — ошибки сотрудников.

По нашим собственным исследованиям девять из девяти техник Initial Access (стадия первичного проникновения в систему при цифровых атаках по классификации MITRE ATT&CK) реализуются с участием человека — в том числе из-за недостатка знаний или навыков сотрудников по информационной безопасности.

При этом команды безопасности 99% времени и бюджетов тратят на работу с техникой, технологиями и понятными цифровыми и физическими активами. А как работать с основной причиной инцидентов — человеческим фактором — непонятно.

Меня зовут Сергей Волдохин, я CEO в команде Start X, ранее руководил безопасностью в международной компании со штатом более 9000 человек.

В этой статье я расскажу о нашей разработке — концепции People as Code и структуре People CMDB. Благодаря этому подходу люди смогут из главной угрозы безопасности стать сильным и надежным цифровым активом.

Перевод оригинальной статьи, где автор пишет о подходе Infrastructure as Code с его основными концепциями, оценивает преимущества такого подхода и сравнивает главные инструменты для работы с IaC на сегодняшний день: Terraform, Pulumi и Crossplane.

Terraform предоставляет огромное количество способов организации кода, поддерживая практически любой шаблон, который вы захотите адаптировать.

Хотя гибкость это хорошо, когда вы только начинаете, может быть очень сложно определить, действительно ли вы разумно организовываете свой код или же создаете себе трудности в будущем.

В статье представлено несколько паттернов для создания модулей Terraform, которые, по моим наблюдениям, хорошо работают.

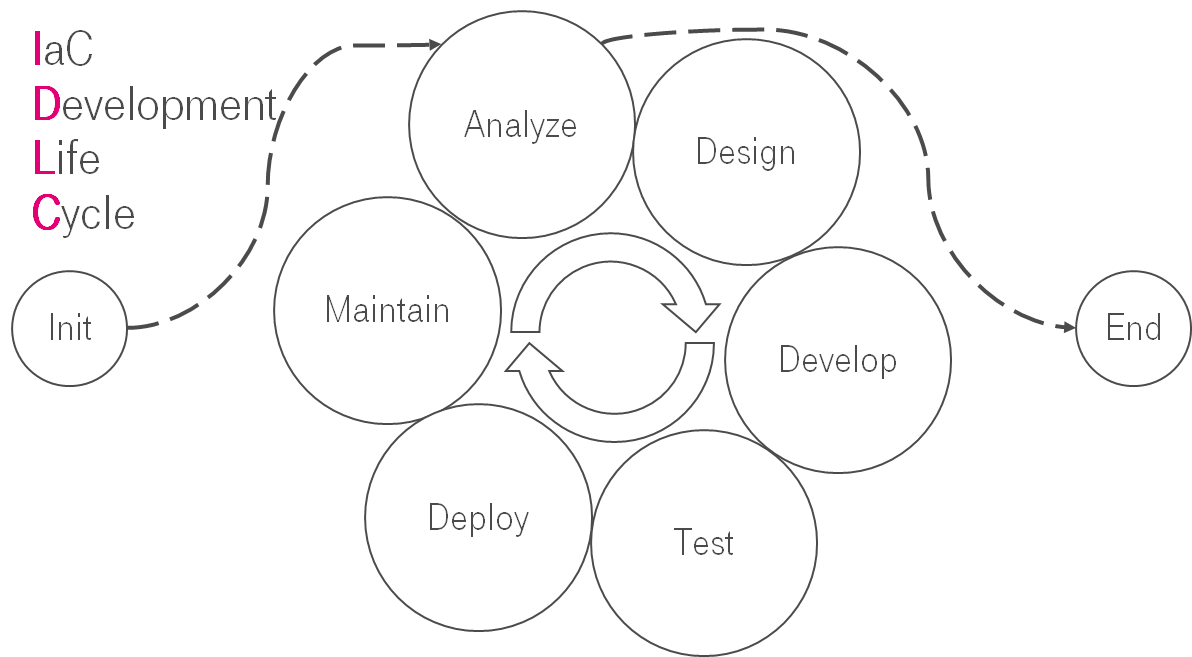

This is the translation of my speech at T-Meetup: DevOps Life Cycle.

I believe that you have heard about SDLC (Systems development life cycle). Is it possible that the same things are applicable for the IaC?

Infrastructure as Code — это подход, который подразумевает описание инфраструктуры в виде коде с его последующим применением для внесения необходимых изменений. Но, как именно писать код, IaC не говорит, только даёт инструменты. Один из таких инструментов — Terraform.

21 мая в Слёрм пройдёт практический интенсив «Terraform Мега». Мы пообщались с его автором Павлом Селиванов, архитектором Yandex.Cloud. Он рассказал, каких принципов нужно придерживаться, когда описываешь инфраструктуру, чтобы на выходе не получить непонятный и плохо поддерживаемый код.

IaC (Infrastructure as Code) is a modern approach and I believe that infrastructure is code. It means that we should use the same philosophy for infrastructure as for software development. If we are talking that infrastructure is code, then we should reuse practices from development for infrastructure, i.e. unit testing, pair programming, code review. Please, keep in mind this idea while reading the article.

Подход IaC (Infrastructure as Code) состоит не только из кода, который хранится в репозитории, но еще людей и процессов, которые этот код окружают. Можно ли переиспользовать подходы из разработки ПО в управление и описание инфраструктуры? Будет не лишним держать в голове эту идею, пока будете читать статью.

Сам доклад 2016 года. Доклад специально расшифровал для тех, которые создают виртуальные машины руками.

Доклад о том, как мы в компании 2ГИС автоматизировали работу с инфраструктурой.

«Нужно бежать со всех ног, чтобы только оставаться на месте, а чтобы куда-то попасть, надо бежать как минимум вдвое быстрее» (Алиса в стране чудес).

Что эта фраза означает для нас? В условиях жесткой конкуренции, компании должны стремиться доставлять свои продукты до пользователей максимально быстро. Уменьшение параметра time to market — задача многоуровневая. Чтобы ее решить надо менять как процессы разработки, так и инструменты. Важной основой всего процесса разработки является инфраструктура. Чем больше инфраструктура, тем больше с ней проблем, use case'ов и т.д. Если все операции с ней не автоматизированы, то число проблем увеличивается. Одной из них является время, которое разработчик тратит на инфраструктурные вопросы вместо того, чтобы писать бизнес логику.

Поговорим о том:

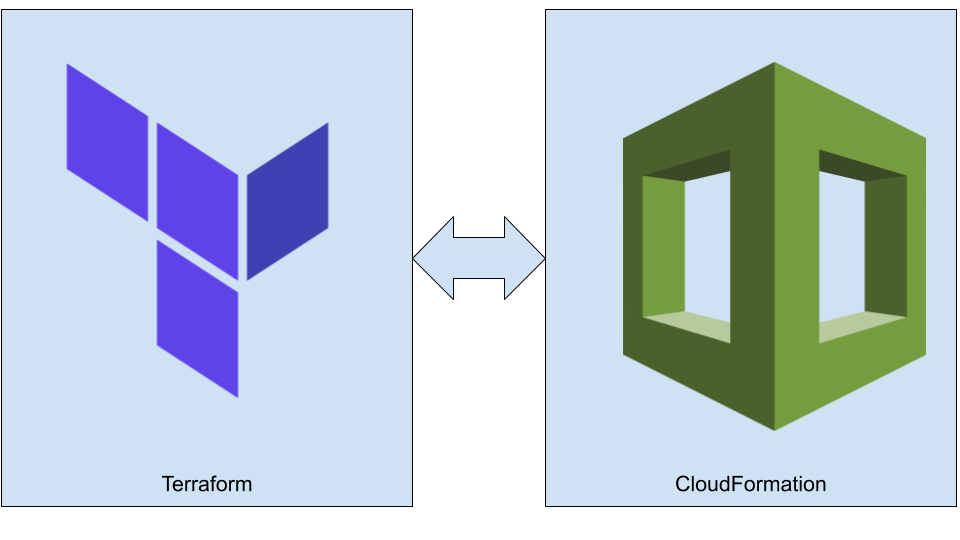

Представлять инфраструктуру в виде кода в повторяемом текстовом формате — простая лучшая практика для систем, с которой не нужно мышевозить. За этой практикой закрепилось название — Infrastructure as Code, и пока что для ее осуществления, особенно в AWS, есть два популярных инструмента: Terraform и CloudFormation.

Сравниваю опыт работы с Terraform и CloudFormation

До прихода в Twitch (он же Amazon Jr.) я трудился в одном стартапе и года три использовал Terraform. На новом месте я тоже вовсю использовал Terraform, а потом компания продавила переход на все а-ля Amazon, включая CloudFormation. Я усердно разрабатывал лучшие практики и для того, и для другого, и оба инструмента использовал в очень сложных рабочих процессах в масштабах организации. Позднее, вдумчиво взвесив последствия перехода с Terraform на CloudFormation, я убедился, что Terraform, наверное, — лучший выбор для организации.